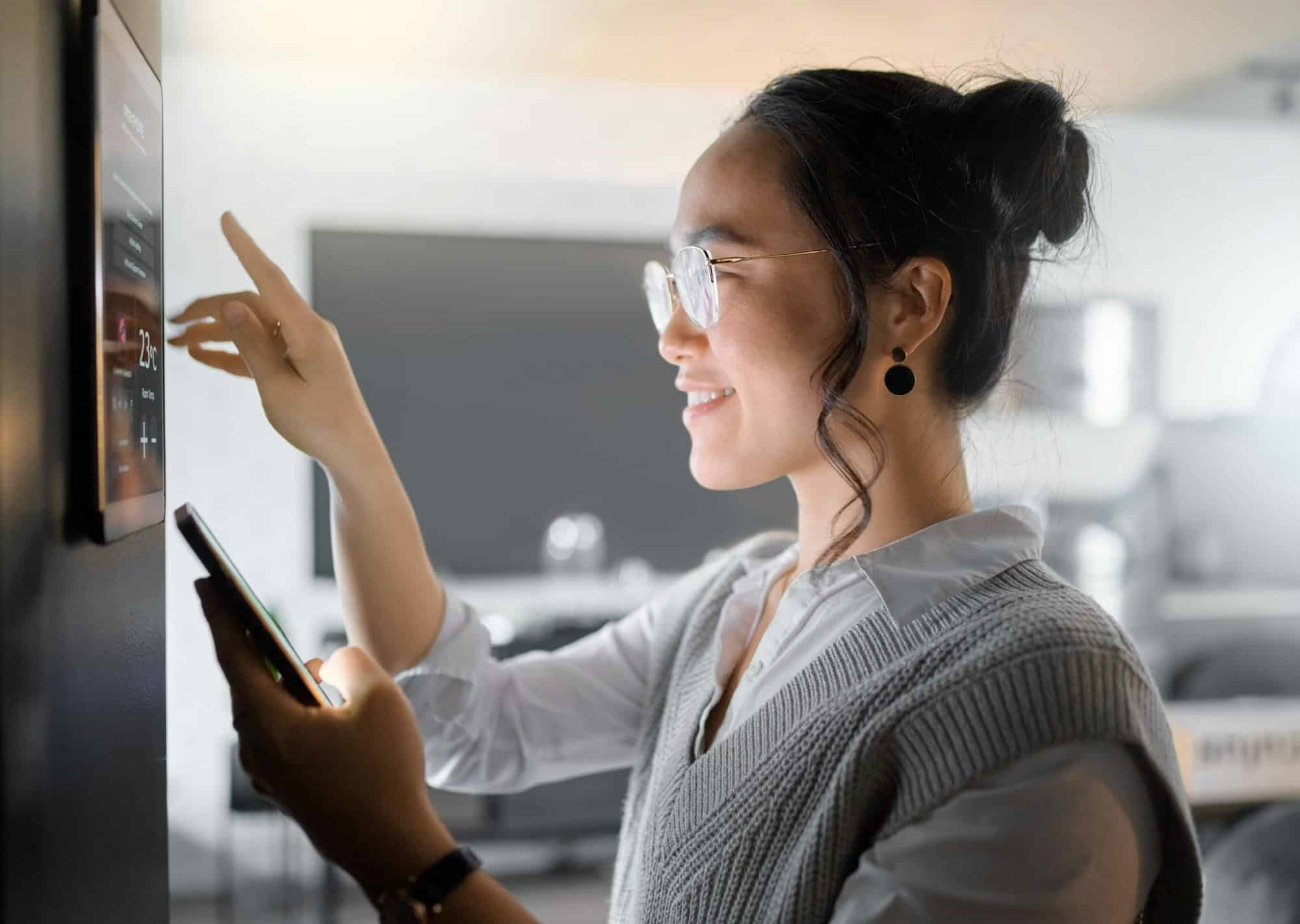

Optimisez votre boutique grâce à la tablette de caisse moderne

Optimisez votre boutique grâce à la tablette de caisse moderne[…]

Outil seo : quelles sont les fonctionnalités de base disponibles ?

Dans votre quête pour dominer les SERPs, comprendre les fonctionnalités[…]

Sexisme et jeux vidéo : un véritable fléau surtout pour les joueuses de jeux de combat

Confrontées au sexisme latent des espaces numériques, les joueuses de[…]

Top 8 plateformes pour films et séries en streaming

Dans l’arène florissante du streaming, choisir la plateforme idéale peut[…]

Réparation de téléphone : pourquoi et comment le faire ?

Vous hésitez entre la réparation de téléphone ou l’achat d’un[…]

Anti-phishing : deux points importants à savoir

Le phishing traduit en français par hameçonnage se définit comme[…]

Achat de téléphone Samsung en Tunisie : les meilleurs de la gamme A

Acheter un nouveau smartphone est loin d’être difficile si vous[…]

Transformez votre chambre avec une housse de couette Pokémon

Redécouvrez la douceur de votre espace personnel avec une touche[…]

Les bienfaits de l’automatisation pour votre entreprise

L’automatisation transforme les entreprises en accélérant les tâches répétitives, en[…]

Pourquoi opter pour des pièces détachées originales pour réparer son smartphone Samsung ?

Lorsque votre smartphone Samsung présente des signes de dysfonctionnement ou[…]

Qu’est-ce qu’un logiciel malveillant (malware) et comment s’en protéger ?

Dans l’univers numérique d’aujourd’hui, le mot malware est un terme[…]

Les bases de la sécurité des mots de passe en ligne.

Dans une ère où la numérisation est omniprésente, la cybersécurité[…]

Comment fonctionne la technologie Bluetooth ?

Ah, le Bluetooth ! Cette technologie sans fil qui a[…]

Les étapes pour désinstaller un programme sur Windows.

Au fil du temps, votre ordinateur peut devenir encombré par[…]

Comment créer un compte utilisateur sur Mac ?

Vous possédez un Mac et vous voulez créer un nouveau[…]

Les principes de base de la gestion des e-mails.

Dans notre monde numérique, l’email est devenu l’un des principaux[…]

Qu’est-ce qu’un routeur et comment ça marche ?

Le routeur, cette petite boîte noire ou blanche qui trône[…]

Qu’est-ce qu’un navigateur web et à quoi ça sert ?

Dans l’ère numérique moderne, les navigateurs web sont devenus nos[…]

Comment nettoyer et entretenir votre ordinateur ?

L’ordinateur est devenu l’un des outils les plus indispensables de[…]

Les avantages de la sauvegarde en ligne (cloud backup).

Démystifier le concept de sauvegarde en ligne La sauvegarde en[…]

les dernières avancées en matière de technologie sans fil

Désormais, l’époque où les câbles encombrants emmêlaient les espaces de[…]

quelles sont les meilleures barres de son pour une qualité audio de premier plan

Dans le vaste monde de l’audio, les barres de son[…]

les actualités sur les startups et les entreprises innovantes dans le secteur de la technologie

Dans un monde où l’innovation est devenue la règle plutôt[…]